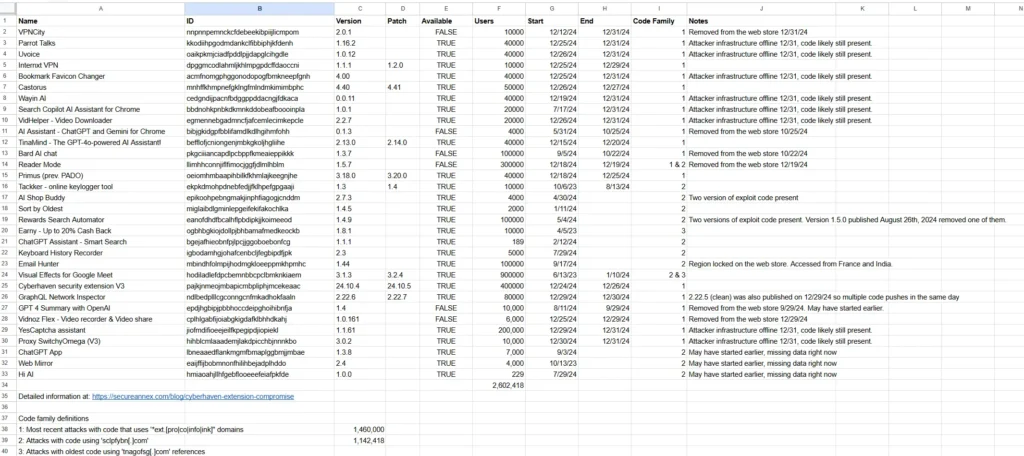

在年终假期期间,当大多数人沉浸在节日的欢乐中时,一群研究人员却在紧张地追踪一个令人震惊的安全事件:谷歌Chrome应用商店中至少33个浏览器扩展程序被发现暗中窃取约260万台设备的敏感数据。这些扩展程序中有些已经存在长达18个月之久。此事件由数据防泄露服务公司Cyberhaven首次曝光,Cyberhaven 发现其 40 万用户使用的 Chrome 扩展程序被篡改,包含窃取敏感数据的代码,导致数据泄露。

恶意更新的时间线

- 恶意版本发布:恶意扩展程序的版本为24.10.4,在12月25日(圣诞前夜)UTC时间1:32至12月26日UTC时间2:50的31小时内可供下载。

- 自动安装:运行Cyberhaven的Chrome浏览器在此期间会自动下载并安装该恶意代码。

- 后续修复:Cyberhaven随后发布了24.10.5版本,并在几天后推出了24.10.6版本以解决问题。

恶意行为分析

Cyberhaven扩展程序原本设计用于防止用户无意中将敏感数据输入电子邮件或访问的网站。然而,24.10.4版本被配置为与恶意网站cyberhavenext[.]pro协同工作,该网站由攻击者注册,伪装成与Cyberhaven有关联。其中一个有效载荷扫描了用户设备中的浏览器cookie和facebook.com域的认证凭证。另一个由安全公司Secure Annex恢复的有效载荷则试图窃取chatgpt.com的cookie和凭证,但似乎未能正常运作。

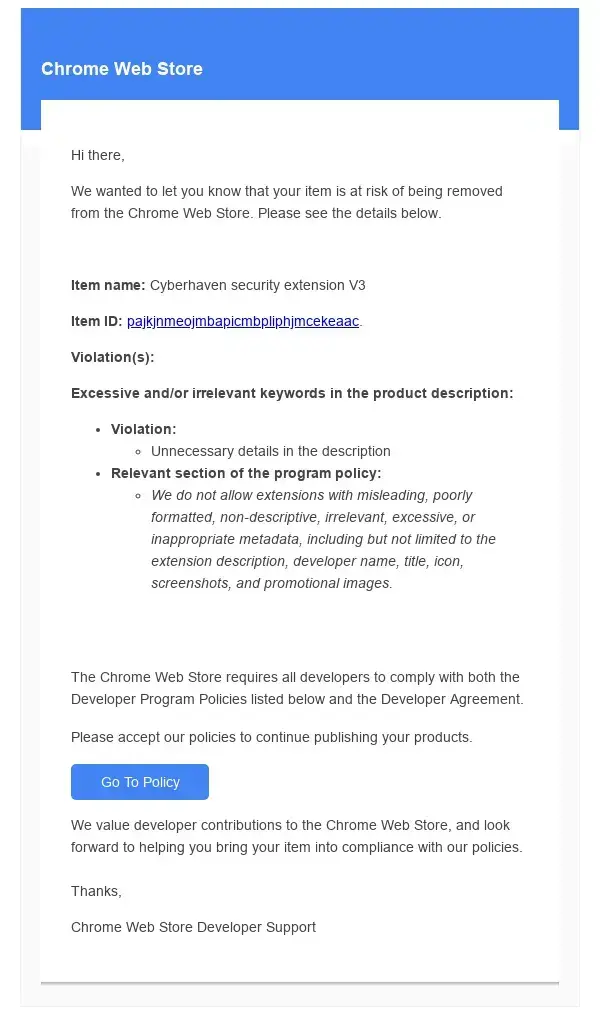

钓鱼攻击的传播

这次攻击是通过一封钓鱼邮件进行的。邮件在圣诞夜发送给谷歌列出的Cyberhaven扩展程序开发者,警告称该扩展程序不符合谷歌条款,并要求立即采取行动,否则将被撤销。邮件中的链接指向了一个谷歌同意屏幕,请求访问名为“隐私政策扩展”的OAuth应用程序。一名Cyberhaven开发者授予了权限,无意中使攻击者能够上传新的恶意版本24.10.4到Chrome应用商店。

攻击范围扩大

随着12月25日凌晨攻击消息的传播,更多开发者和研究人员发现其他扩展程序也成为了同一钓鱼攻击的目标。截至事件曝光时,已知有19个其他Chrome扩展程序同样被攻陷,总下载量达到146万次。所有案例中,攻击者都通过钓鱼攻击推送新的恶意版本,并使用仿冒域名分发有效载荷和接收认证凭证。

早期攻击和模式识别

最早的攻击可以追溯到2024年5月。进一步分析显示,一个名为“Reader Mode”的扩展程序不仅在此次针对其他19个扩展程序的攻击中被攻陷,还在不晚于2023年4月开始的另一场攻击中受到影响。攻击的源头似乎是一个开发者用来将其扩展程序货币化的代码库。该代码库收集浏览器每次访问的详细信息,作为交换,开发者会从库创建者那里获得佣金。共有13个Chrome扩展程序使用了该库来收集潜在敏感数据,总安装量达到114万次。

浏览器扩展程序的安全隐患

浏览器扩展程序长期以来一直是安全链中的薄弱环节。例如,2019年,Chrome和Firefox的扩展程序曾被发现窃取了400万台设备的敏感数据,影响了包括特斯拉、蓝色起源、FireEye、赛门铁克、T-Mobile和Reddit在内的多家公司的网络。对于像Cyberhaven客户使用的扩展程序这样被滥用的案例,解决威胁并不容易,因为这些扩展程序提供了许多组织认为有价值的服务。

建议措施

为了应对这一安全隐患,建议采取以下措施:

- 更改密码和认证凭证:任何运行过这些被攻陷扩展程序的用户都应立即更改相关账户的密码和其他认证凭证。

- 审查和限制扩展程序权限:组织应编制一个浏览器资产管理列表,仅允许选定的扩展程序运行,并阻止所有其他扩展程序。资产管理列表应指定信任特定版本,并拒绝所有其他版本。

- 提高安全意识:加强员工的安全培训,教育他们如何识别钓鱼邮件和其他社会工程学攻击,避免因疏忽而授予不必要的权限。

- 定期检查扩展程序更新:确保只从可信来源下载扩展程序更新,并保持对官方渠道的关注,及时了解最新的安全公告和修复措施。

通过以上措施,可以帮助减少浏览器扩展程序带来的安全风险,保护用户的隐私和数据安全。(来源)

评论